苹果芯片安全罅隙曝光!

CoreMaterials.com 3 月 24 日音尘--好意思国科技媒体 Ars Technica 周四发表报说念称,苹果公司的 M 系列芯片存在安全问题。

该罅隙允许黑客从苹果 Mac 中窃取密钥,并施行一系列加密操作。

显著,苹果公司无法开发芯片罅隙,开发东说念主员只可通过其他方法贬挑剔题。不外,确切通盘这些次序齐会对设备的性能产生要紧影响。

当今还不知道苹果开发这一罅隙会产生什么影响。但不错确定的是,当用户使用某些密码时,设备性能将大大裁汰。

苹果公司拒实足这项究诘发表驳斥。

I.硬件优化功能的 PDM 罅隙

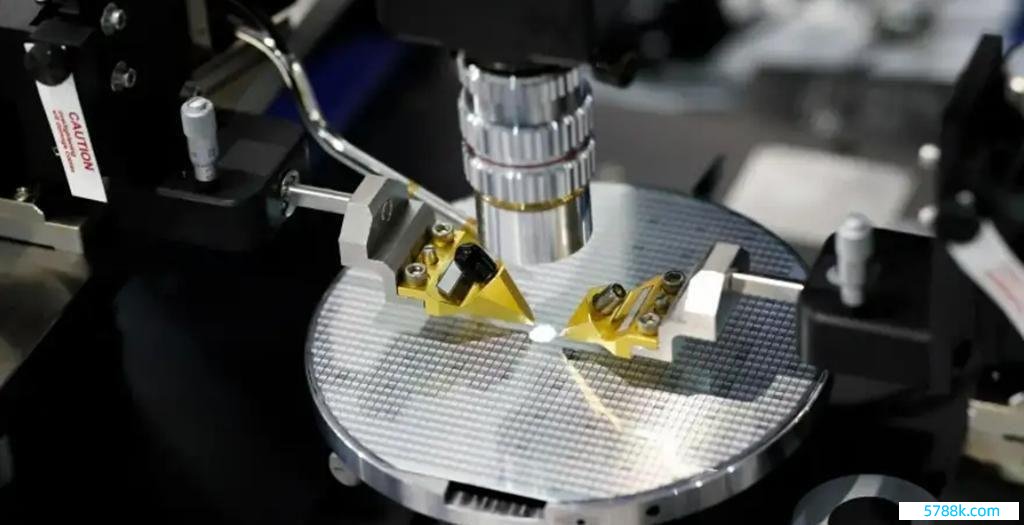

苹果 M 芯片的这一安全罅隙属于侧信说念挫折。当苹果使用通用加密契约时,侧信说念允许端到端密钥索要。由于该罅隙存在于苹果芯片的里面微架构瞎想中,因此无法顺利开发。

比拟之下,苹果只可在第三方加密软件的基础上成就驻防系统,这可能会大大裁汰 M 系列芯片的性能,尤其是在苹果早期的 M1 和 M2 系列手机上。若是方向加密操作与坏心应用要道在并吞 CPU 集群上施行,这一缺欠就会被期骗。

该罅隙是由于苹果芯片的预分频器(DMP)的硬件优化功能变成的,它不错展望现时要道中最有可能被看望的数据存储地址。

延伸是当代绸缪机的常见瓶颈,DMP 通过将必要的现实加载到 CPU 缓存中,减少了主内存和 CPU 之间的延伸。旧的读取方法已使用多年,但 DMP 是一项相对较新的时刻,仅用于苹果的 M 系列芯片和英特尔的第 13 代 Raptor Lake 微处理器。

安全内行早就知说念,传统的预处理时刻可能会灵通一个被坏心进度发现的后端通说念,从而看望加密操作系统上的枢纽信息。

预处理是把柄畴前的看望形式对信说念进行展望,这会导致信说念景色发生变化,从而为挫折者提供丢失信息的契机。

为了贬责这个问题,密码工程师们瞎想了时间不变编程法。这种方法确保不管操作施行几许次,在施行时齐是疏通的。这是通过保护代码不受内存看望或其他结构边界来结束的。

这项新究诘取得了破碎性发达,因为它揭示了苹果芯片中的 DMP 迄今一直被淡薄的一个特色,即 DMP 或然会将明锐数据(如击键)的现实与内存地址指针相欺侮。其效用是,DMP 经常读取数据,并试图将其解释为看望内存的地址。这种对内存地址指针的 "取消援用 "意味着数据可能被读取,然后通过侧信说念泄漏,这显然违犯了恒定时间算法。

在一封信中,他们解释了 DMP 的行径:"一般来说,读者看到看望的数据,然后试图猜测哪些数据畴昔可能有用,这个流程忽略了看望数据的价值。

DMP 的不同之处在于,它不仅不错使用数据地址,还不错使用数据值来展望数据。很是是,当数据值看起来像指向内存地址的指针时,DMP 会将其视为数据地址,并将数据传递到高速缓存中的该地址。这么,数据就离开了高速缓存。

存储 ▲ 和 DMP 看望之间的数据地址各别(图片开始:GoFetch:BreakConstant-Time Cryptographic Impact)。

使用依赖于数据内存的前缀)

究诘东说念主员期骗这种可能性挫折了 DMP。固然他们无法顺利破解密钥,但不错挫折加密算法的中间数据,使其看起来像一个地址,然后缓存该地址数据,从而破解地址。经过屡次尝试,究诘东说念主员胜利取得了密钥。

在这篇著述中,究诘小组通过提议一个侵扰不雅点对获取密钥的流程进行了边界:固然 DMP 只不外是 "取消援用 "的指针,但挫折者不错通过编程将其纳入密钥,只消当密钥得志挫折者取舍的考据条目时,才将其迂曲为指针景色。

举例,假设一个要道领有私东说念主信息 s,将 x 输入要道进行绸缪,然后将 y = s ⊕ x 储存在要道内存中。挫折者不错生成多个 x,望望能否 "打消 "y,从而推导出部分以致全部信息。

其次,由于无法看望根目次,GoFetch 裁汰了黑客的看望门槛。

究诘东说念主员将这种按键输入设备定名为 "GoFetch"。使用 GoFetch 的应用要道不需要 Root 权限(最高用户权限),只需要与装置在 macOS 上的大多量第三方应用要道疏通的权限。

举例,M 系列芯片分为 E 核(4 个 E 核)和 P 核(4 个 P 核)集群。当 GoFetch 应用要道和方向加密货币运转在并吞个性能集群上时,GoFetch 不错窃取鼓胀的私东说念主信息来禁锢密钥。

这种挫折对传统加密算法和下一代加密算法齐灵验,尽管后者已在一定程度上进行了加固,以扞拒量子绸缪机的挫折。

使用 GoFetch 应用要道索要一个 2048 位 RSA 密钥只花了 1 个小时,而索要一个 2048 位 Diffie-Hellman 密钥则花了 2 个多小时。索要一个 Kyber-512 密钥需要 54 分钟,索要一个 Dilithium-2 密钥需要 10 小时,这还不包括处理原始数据的离线时间。

GoFetch 索要 4 个加密密钥的实验效用(图片开始:Ars Technica)。

在此流程中,GoFetch 会窃取方向应用要道使用的密钥。这种机制意味着方向应用要道在集合数据时无需施行任何加密。

通盘四种挫折齐使用恒定时间编程,阐发苹果芯片的 DMP 不错绕过通盘密码保护。

GoFetch 并不是究诘东说念主员发现的第一个潜在约束;他们的优化使命将于 2022 年完成,在苹果的 M1 和 A14 芯片上发现了一个畴前未被发现的 "指针猎杀 DMP"。

此次挫折是由几个花名为 Augury 的学术团体发起的,他们通过识别和使用内存侧的通说念泄漏指针来挫折 DMP;最终,经过永劫期的编程,Augury 未能将数据信息与数据地址搀杂在一齐。此次挫折的失败讲解,DMP 并不组成要紧约束。

GoFetch 应用要道的作家在其网站上写说念:"GoFetch 讲解,DMP 比畴前思象的更具挫折性,因此会带来更大的安全风险。很是是,咱们发现从内存中加载的任何值齐不错被索要出来。这使咱们得以绕过 Augury 的很多边界,并演示了对定时编程的端到端挫折"。

III.开发东说念主员校阅安全罅隙

与其他后端微处理器通说念一样,苹果公司无法贬责其芯片中的 GoFetch 问题。这就需要为苹果硬件编写代码的东说念主员来缓慢罅隙变成的损伤。关于在 M1 或 M2 处理器上运转加密软件的开发东说念主员来说,这意味着他们必须遴荐其他驻防次序,而这些次序确切老是会导致严重的性能亏本。

代码屏蔽是校阅安全罅隙的一种典型方法。加密掩码可通过添加或删除掩码来结束,即在存储明锐值或从内存加载明锐值之前和之后添加或删除掩码。

这将立时化加密算法的里面景色,驻防挫折者独揽算法。

但缺憾的是,究诘东说念主员宣称,这些驻防次序齐是针对特定算法的,经常本钱腾贵,或然还需要两倍的绸缪资源,如迪菲-赫尔曼密钥交换契约。

另一种驻防方法是在莫得 DMP 的 E 核上运转加密流程。

一种可行的方法是在这些内核上运转通盘加密代码。但是,这种驻防方法并不好意思满。E 内核不仅不错通过未公开的修改普及 DMP 的智商,况兼加密流程的施行会大大增多完成操作所需的时间。究诘东说念主员还提到了其他具体的驻防次序,但它们齐存在相通的问题。

此外,苹果最新的 M3 在 DMP 中有一个颠倒位,允许开发东说念主员禁用 DMP 读取数据的智商。当今,究诘东说念主员还不知道禁用二级性能优化会对性能产生什么影响。

究诘东说念主员还发现,英特尔的内存料理器并莫得丢失相通的私东说念主信息。此外,与 M3 的情况一样,湖中的颠倒 DOIT 位灵验地禁用了 DMP。

但用户不会看重到性能上的任何变化,因为他们只知说念软件正在施行某种加密操作。关于浏览器和其他类型的应用要道,用户可能不会看重到性能上的任何变化。

究诘东说念主员写说念:"从永远来看,贬责 DMP 问题的最好方法应该是在 2020 年发布的软件和硬件契约中添加一些现实。举例,英特尔在其 DOIT 扩张中明确指出,不错在 ISA 扩张中禁用 DMP。

从永远来看,理思的作念法是对数据进行更精准的独揽,举例只允许看望某些缓冲区或非明锐存储区中的数据。

终末,预计用户应查验 GoFetch 的缓解更新,该更新可用于实施四个已知加密契约中的一个。不外,严慎的作念法是假设其他加密契约也容易受到挫折。

"究诘东说念主员说:"不酣畅的是,要量度一个见地是否存在罅隙,需要进行密码分析,以及查验代码中肖似指针的中间值,这么才气线路阴私。这个流程需要一步步进行,速率很慢,况兼可能还有其他挫折技巧。

论断:用户阴私难以保护,苹果公司应作念出反映并开发罅隙。

苹果芯片的最新安全罅隙危及用户阴私。据该公司称,这一事件线路了苹果芯片中一个畴前被淡薄的预处理器,激励了更多的担忧和惶恐。

把柄英特尔的追踪纪录和究诘东说念主员的建议,苹果公司应尽快开发这一罅隙,以驻防用户阴私被知道。鉴于之前发生的手机间谍事件,苹果公司应立即宠爱保护用户阴私。

开始: Ars TechnologiesArs Technologies